Содержание

Рекомендации по настройке брандмауэра Защитника Windows — безопасность Windows

- Статья

- 9 минут на чтение

- Применимо к:

- ✅ Windows 10 и выше , ✅ Windows Server 2016 и выше

Брандмауэр Защитника Windows в режиме повышенной безопасности обеспечивает

фильтрация сетевого трафика и блокирует несанкционированный сетевой трафик, поступающий в

или из локального устройства. Настройка брандмауэра Windows на основе

Следующие рекомендации помогут вам оптимизировать защиту устройств в вашем

сеть. Эти рекомендации охватывают широкий спектр развертываний, включая домашние

сети и корпоративные настольные/серверные системы.

Чтобы открыть брандмауэр Windows, перейдите в меню Пуск , выберите Выполнить ,

введите WF. msc , а затем выберите OK . См. также Открытие брандмауэра Windows.

msc , а затем выберите OK . См. также Открытие брандмауэра Windows.

Сохранить настройки по умолчанию

При первом открытии брандмауэра Защитника Windows вы можете увидеть настройки по умолчанию, применимые к локальному компьютеру. На панели «Обзор» отображаются параметры безопасности для каждого типа сети, к которой может подключаться устройство.

Рисунок 1: Брандмауэр Защитника Windows

- Профиль домена : Используется для сетей, где есть система проверки подлинности учетной записи на контроллере домена Active Directory

- Частный профиль : разработан и лучше всего используется в частных сетях, таких как домашняя сеть

- Общедоступный профиль : Разработан с учетом более высокой безопасности для общедоступных сетей, таких как точки доступа Wi-Fi, кафе, аэропорты, отели или магазины

Просмотрите подробные настройки для каждого профиля, щелкнув правой кнопкой мыши узел верхнего уровня Брандмауэр Защитника Windows в режиме повышенной безопасности на левой панели и выбрав Свойства .

Сохранить настройки по умолчанию в Защитнике Windows

Брандмауэр, когда это возможно. Эти настройки предназначены для защиты вашего устройства от использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блокировки по умолчанию для входящих подключений.

Рисунок 2: Настройки входящего/исходящего трафика по умолчанию

Важно

Для обеспечения максимальной безопасности не изменяйте настройку по умолчанию Блокировать для входящих подключений.

Дополнительные сведения о настройке основных параметров брандмауэра см. в разделе Включение брандмауэра Windows и настройка поведения по умолчанию и контрольный список: настройка основных параметров брандмауэра.

Понимание приоритета правил для правил входящего трафика

Во многих случаях следующим шагом администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с пользовательскими приложениями или другими типами программного обеспечения. Например, администратор или пользователь может добавить правило для размещения программы, открыть порт или протокол или разрешить предопределенный тип трафика.

Например, администратор или пользователь может добавить правило для размещения программы, открыть порт или протокол или разрешить предопределенный тип трафика.

Эту задачу добавления правила можно выполнить, щелкнув правой кнопкой мыши Правила для входящих подключений или Правила для исходящих подключений и выбрав Новое правило . Интерфейс для добавления нового правила выглядит следующим образом:

Рисунок 3: Мастер создания правила

Примечание

В этой статье не рассматривается пошаговая настройка правила. Общие рекомендации по созданию политики см. в Руководстве по развертыванию брандмауэра Windows в режиме повышенной безопасности.

Во многих случаях для работы приложений в сети требуется разрешение определенных типов входящего трафика. При разрешении этих входящих исключений администраторам следует помнить о следующих правилах приоритета.

- Явно определенные разрешающие правила будут иметь приоритет над настройкой блокировки по умолчанию.

- Явные правила блокировки имеют приоритет над любыми конфликтующими разрешающими правилами.

- Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев, когда существуют явные правила блокировки, как указано в пункте 2. (Например, если параметры правила 1 включают диапазон IP-адресов, а параметры правила 2 включают один IP-адрес. адрес хоста, правило 2 имеет приоритет.)

Из-за 1 и 2 важно, чтобы при разработке набора политик вы удостоверились, что нет других явных правил блокировки, которые могут непреднамеренно перекрываться, тем самым препятствуя потоку трафика, который вы хотите разрешить.

Общая рекомендация по обеспечению безопасности при создании правил для входящего трафика должна быть как можно более конкретной. Однако если необходимо создать новые правила, использующие порты или IP-адреса, рассмотрите возможность использования последовательных диапазонов или подсетей вместо отдельных адресов или портов, где это возможно. Такой подход позволяет избежать создания множества внутренних фильтров, снижает сложность и помогает избежать снижения производительности.

Такой подход позволяет избежать создания множества внутренних фильтров, снижает сложность и помогает избежать снижения производительности.

Примечание

Брандмауэр Защитника Windows не поддерживает традиционный взвешенный порядок правил, назначаемый администратором. Эффективный набор политик с ожидаемым поведением можно создать, учитывая несколько последовательных и логических правил поведения, описанных выше.

Создание правил для новых приложений перед их первым запуском

Правила разрешения входящего трафика

При первой установке сетевые приложения и службы выдают запрос на прослушивание с указанием информации о протоколе/порте, необходимой для их правильной работы. Так как в брандмауэре Защитника Windows есть действие блокировки по умолчанию, необходимо создать правила исключения для входящего трафика, чтобы разрешить этот трафик. Это правило брандмауэра обычно добавляется приложением или установщиком приложения. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или определяемых администратором разрешающих правил, в диалоговом окне пользователю будет предложено либо разрешить, либо заблокировать пакеты приложения при первом запуске приложения или попытке установить связь в сети.

Если у пользователя есть права администратора, ему будет предложено. Если они ответят Нет или отменят приглашение, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, ему не будет предложено. В большинстве случаев будут созданы правила блокировки.

В любом из приведенных выше сценариев после добавления этих правил их необходимо удалить, чтобы снова создать приглашение. В противном случае трафик будет по-прежнему заблокирован.

Примечание

Параметры брандмауэра по умолчанию предназначены для обеспечения безопасности. Разрешение всех входящих подключений по умолчанию подвергает сеть различным угрозам. Поэтому создание исключений для входящих подключений из стороннего программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Поэтому создание исключений для входящих подключений из стороннего программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для вашей сети рекомендуется настроить разрешающие правила для любых сетевых приложений, развернутых на узле. Наличие этих правил до того, как пользователь впервые запустит приложение, поможет обеспечить бесперебойную работу.

Отсутствие этих поэтапных правил не обязательно означает, что в конечном итоге приложение не сможет обмениваться данными в сети. Однако поведение, связанное с автоматическим созданием правил приложений во время выполнения, требует взаимодействия с пользователем и прав администратора. Если предполагается, что устройство будет использоваться пользователями без прав администратора, следует следовать рекомендациям и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут обмениваться данными в сети, проверьте следующие случаи:

- Пользователь с достаточными привилегиями получает уведомление с запросом о том, что приложению необходимо внести изменения в политику брандмауэра. Не полностью понимая подсказку, пользователь отменяет или отклоняет подсказку.

- У пользователя недостаточно прав, и поэтому ему не предлагается разрешить приложению внести соответствующие изменения в политику.

- Объединение локальных политик отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложений во время выполнения также может быть запрещено администраторами с помощью приложения «Параметры» или групповой политики.

Рисунок 4: Диалоговое окно для разрешения доступа

См. также Контрольный список: Создание правил брандмауэра для входящего трафика.

Установка правил слияния и применения локальной политики

Правила брандмауэра могут быть развернуты:

- Локально с помощью оснастки брандмауэра ( WF.

msc )

msc ) - Локально с помощью PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager или Intune (с использованием присоединения к рабочему месту)

Параметры объединения правил определяют способ объединения правил из разных источников политик. Администраторы могут настраивать различные режимы слияния для доменных, частных и общедоступных профилей.

Параметры объединения правил разрешают или запрещают локальным администраторам создавать собственные правила брандмауэра в дополнение к правилам, полученным из групповой политики. 9Рис. 5. Настройка объединения правил Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile , PrivateProfile и PublicProfile .

Если слияние локальных политик отключено, для любого приложения, которому требуется входящее подключение, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высоким уровнем безопасности, чтобы обеспечить более жесткий контроль над конечными точками. Этот параметр может повлиять на некоторые приложения и службы, которые автоматически создают политику локального брандмауэра при установке, как описано выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно внедрять правила через групповую политику (GP), мобильное устройство.

Управление (MDM) или и то, и другое (для гибридных сред или сред совместного управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут влиять на слияние правил.

Рекомендуется составлять список и протоколировать такие приложения, включая сетевые порты, используемые для связи. Как правило, вы можете узнать, какие порты должны быть открыты для данной службы, на веб-сайте приложения. Для более сложных развертываний или развертываний клиентских приложений может потребоваться более тщательный анализ с использованием инструментов захвата сетевых пакетов.

В целом, для обеспечения максимальной безопасности администраторы должны отправлять исключения брандмауэра только для приложений и служб, которые предназначены для законных целей.

Примечание

Использование подстановочных знаков, например C:*\teams.exe , не поддерживается в правилах приложений. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложениям.

Знайте, как использовать режим «экранирования» для активных атак

Важная функция брандмауэра, которую вы можете использовать для снижения ущерба во время активной атаки, — это режим «экранирования». Это неофициальный термин, обозначающий простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Экраны можно активировать, отметив Блокировать все

входящие подключения, в том числе в списке разрешенных приложений параметр, найденный либо в приложении «Параметры Windows», либо в устаревшем файле firewall. cpl . Рисунок 6: Настройки Windows Приложение/Безопасность Windows/Защита брандмауэра/Тип сети правило создано. Этот параметр переопределяет исключения.

cpl . Рисунок 6: Настройки Windows Приложение/Безопасность Windows/Защита брандмауэра/Тип сети правило создано. Этот параметр переопределяет исключения.

Например, функция удаленного рабочего стола автоматически создает правила брандмауэра, если она включена. Однако при наличии активного эксплойта, использующего несколько портов и служб на узле, вы можете вместо отключения отдельных правил использовать режим защиты, чтобы заблокировать все входящие подключения, отменяя предыдущие исключения, включая правила для удаленного рабочего стола. Правила удаленного рабочего стола остаются нетронутыми, но удаленный доступ не будет работать, пока активированы экраны.

После устранения чрезвычайной ситуации снимите флажок, чтобы восстановить обычный сетевой трафик.

Создание исходящих правил

Ниже приведены несколько общих рекомендаций по настройке исходящих правил.

- Конфигурация по умолчанию для правил «Блокировка для исходящего трафика» может рассматриваться для определенных сред с высоким уровнем безопасности.

Тем не менее, конфигурация правила для входящего трафика никогда не должна изменяться таким образом, чтобы разрешить трафик по умолчанию

Тем не менее, конфигурация правила для входящего трафика никогда не должна изменяться таким образом, чтобы разрешить трафик по умолчанию - Рекомендуется разрешить исходящий трафик по умолчанию для большинства развертываний ради упрощения развертывания приложений, если только предприятие не предпочитает жесткий контроль безопасности простоте использования

- В средах с высоким уровнем безопасности администратор или администраторы должны провести инвентаризацию всех корпоративных приложений и зарегистрировать ее. В записях должно быть указано, требует ли используемое приложение подключения к сети. Администраторам потребуется создать новые правила для каждого приложения, которому требуется сетевое подключение, и применить эти правила централизованно, с помощью групповой политики (GP), управления мобильными устройствами (MDM) или того и другого (для гибридных сред или сред совместного управления)

.

Задачи, связанные с созданием исходящих правил, см. в разделе Контрольный список: создание исходящих правил брандмауэра.

Документируйте свои изменения

При создании правила для входящего или исходящего трафика вы должны указать сведения о самом приложении, используемом диапазоне портов и важные примечания, такие как дата создания. Правила должны быть хорошо задокументированы, чтобы их было легко просматривать как вам, так и другим администраторам. Мы настоятельно рекомендуем потратить время на то, чтобы облегчить работу по пересмотру правил брандмауэра на более позднем этапе. И никогда не создаст ненужных дыр в вашем брандмауэре.

Объяснение створчатых окон в сравнении со створчатыми окнами заподлицо

- Опубликовано. 30 октября 2020 г.

- Метки.

Популярный,

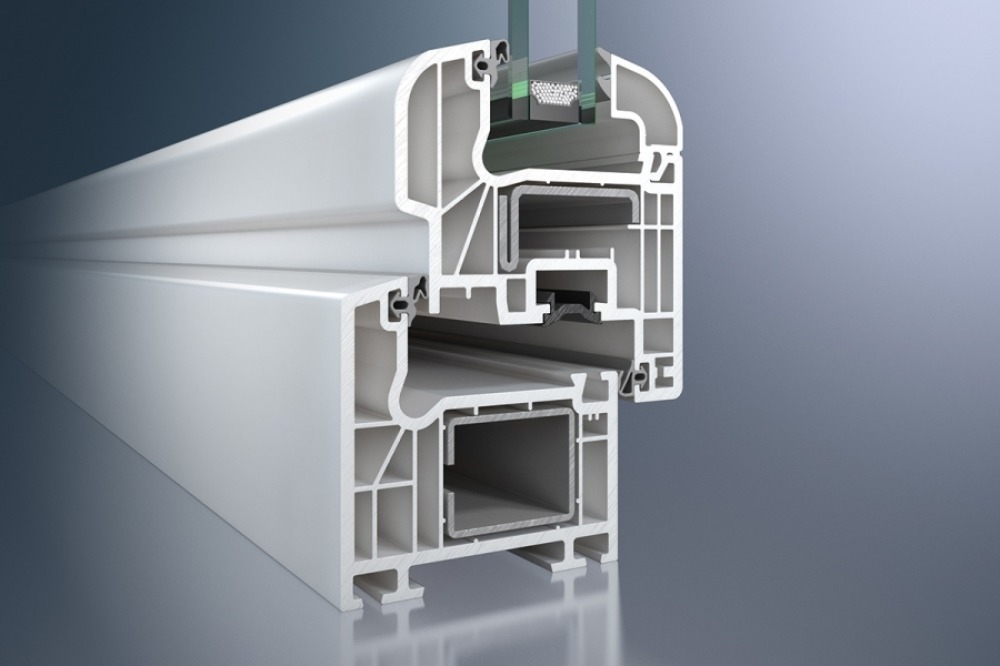

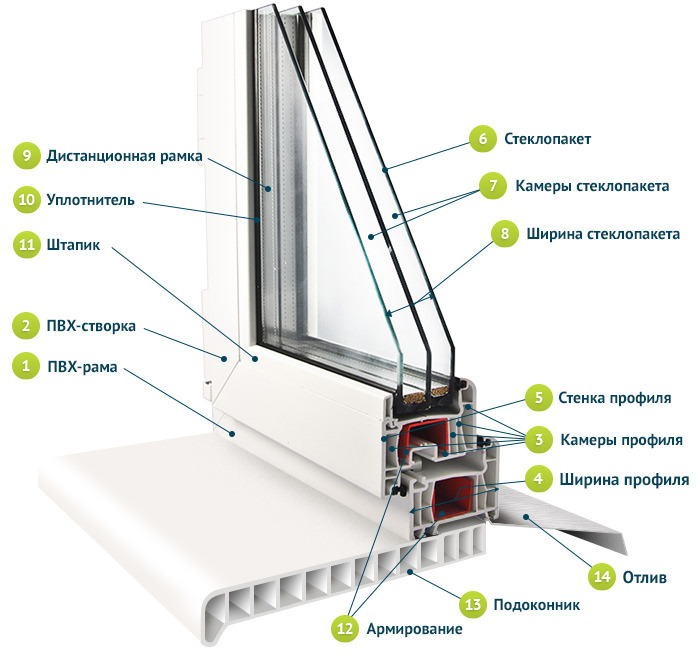

Створчатые окна являются одним из самых популярных стилей в Великобритании по ряду причин. Они надежны, долговечны, энергоэффективны и легко адаптируются к различным стилям и бюджетам. Для тех, кто хочет, чтобы створчатое окно отличалось от остальных, все более популярным вариантом является створчатое окно с заподлицо. Смотрим варианты подробнее:

Смотрим варианты подробнее:

Что такое створчатое окно?

Слово «створка» буквально относится к открывающейся части окна. Створчатые окна классифицируются как простые окна, которые крепятся к раме петлями сбоку, сверху или снизу. Они существуют уже давно, и теперь они являются одним из самых распространенных и удобных стилей окон.

Почему у людей есть створчатые окна?

От жалюзи и отсека до воронки и светового люка — существует гораздо больше стилей окон на выбор, чем думает большинство людей. Створчатое окно становится все более популярным стилем с рядом преимуществ, которые делают его отличным выбором для большинства.

- Разнообразие дизайна

Створчатые окна невероятно универсальны, почти бесконечно индивидуальны и предназначены для самых разных стилей недвижимости. Они доступны в различных цветах, с функциями безопасности с несколькими замками и качественными рамами, изготовленными из таких материалов, как НПВХ, известных своим высоким уровнем теплового комфорта и долговечности.

- Простота использования

Для тех, кто борется с мобильностью, створчатые окна — фантастический стильный вариант. Их невероятно легко открывать, закрывать и запирать благодаря простым рычажным защелкам, и они даже могут быть оснащены автоматическим открывателем.

- Энергоэффективность

Створчатые окна имеют прочные уплотнения со всех четырех сторон, что делает их одним из самых энергоэффективных видов окон на рынке и отлично подходит для сокращения счетов за отопление. Когда окно закрыто, уплотнители и стеклопакеты предотвращают избыточную потерю тепла. Однако, если вам нужна небольшая дополнительная вентиляция, вы можете открыть окно, чтобы впустить столько воздуха, сколько хотите.

- Вентиляция

Благодаря функции открывания, напоминающей дверь, створчатые окна можно регулировать, обеспечивая большую или меньшую вентиляцию в зависимости от ваших потребностей, что позволяет лучше контролировать окружающую среду в вашем доме.

- Очистить просмотры

Одной из наиболее впечатляющих особенностей окон с распашными створками является то, что они обеспечивают беспрепятственный вид наружу и пропускают больше естественного света при полном открытии.

- Служба безопасности

Створчатые окна считаются одним из самых безопасных стилей. У них невероятно плотные уплотнения, а большая часть оборудования скрыта под рамой, что делает вмешательство в них практически невозможным.

Чем отличается створчатое окно заподлицо?

Створчатые окна заподлицо — новая и все более популярная инновация в оконном дизайне. Проще говоря, когда окно этого особого стиля закрыто, оно располагается заподлицо с рамой и создает гладкую, плоскую поверхность снаружи без каких-либо перекрытий.

Створчатые окна заподлицо элегантны и стильны, имеют четкие, простые линии и пользуются популярностью, поскольку сочетают инновации современного дизайна с традиционным стилем. Исторически многие окна создавались так, чтобы они помещались заподлицо с рамой, но с 19 в. В 50-х годах створки с выступом становились все более и более популярными и в конечном итоге были приняты в большинстве домов. К счастью, захватывающие технологии сделали окна Flush Casement более доступными.

В 50-х годах створки с выступом становились все более и более популярными и в конечном итоге были приняты в большинстве домов. К счастью, захватывающие технологии сделали окна Flush Casement более доступными.

Нужно немного вдохновения? Загрузите одну из наших подробных брошюр сегодня.

Почему у людей створчатые окна заподлицо?

Створчатые окна с заподлицо – это классический дизайн, существующий уже несколько столетий. Фактически, они датируются примерно 16 веком, а оригинальные версии до сих пор можно найти в некоторых наиболее исторических зданиях Великобритании. Давайте посмотрим, почему они возвращаются:

- Стиль и содержание

Окна Modern Flush Casement обладают всеми удивительными характеристиками оригинальных исторических версий без каких-либо недостатков, что является одной из причин их популярности. Проще говоря, они выглядят красиво, но также хорошо справляются со своей задачей.

- Хорошее соотношение цены и качества

Учитывая их впечатляющую визуальную привлекательность, разница в цене между оконными створками заподлицо и оконными створками с выступами невелика.

msc )

msc ) Тем не менее, конфигурация правила для входящего трафика никогда не должна изменяться таким образом, чтобы разрешить трафик по умолчанию

Тем не менее, конфигурация правила для входящего трафика никогда не должна изменяться таким образом, чтобы разрешить трафик по умолчанию